Blog técnico

-

sFlow Desmistificado: Princípios, Valor, Aplicações e Integração com o Network Packet Broker

Na era das redes de alta velocidade e da infraestrutura nativa da nuvem, o monitoramento eficiente e em tempo real do tráfego de rede tornou-se a base para operações de TI confiáveis. À medida que as redes escalam para suportar links de 10 Gbps ou mais, aplicativos em contêineres e arquiteturas distribuídas, ...Leia mais -

O que exatamente é uma Rede Espinha-Folha? A Rede Espinha-Folha das Redes Subjacentes

Para atender às necessidades dos serviços em nuvem, a rede está sendo gradualmente dividida em Underlay e Overlay. A rede Underlay é composta por equipamentos físicos, como roteamento e comutação, presentes em data centers tradicionais, e ainda preza pela estabilidade e confiabilidade.Leia mais -

Remoção do encapsulamento de túnel do Mylinking™ Network Packet Broker: Potencializando o VTEP em redes modernas

Na era da computação em nuvem e da virtualização de redes, o VXLAN (Virtual Extensible LAN) tornou-se uma tecnologia fundamental para a construção de redes overlay escaláveis e flexíveis. No coração da arquitetura VXLAN está o VTEP (VXLAN Tunnel Endpoint), um componente crítico para...Leia mais -

Desejamos um Feliz Natal e um Próspero Ano Novo de 2026 aos nossos valiosos parceiros | Equipe Mylinking™

Prezados Parceiros, À medida que o ano se aproxima do fim, reservamos um momento para refletir e valorizar a jornada que trilhamos juntos. Ao longo dos últimos doze meses, compartilhamos inúmeros momentos significativos — da alegria de lançar um produto aos desafios de nossa jornada.Leia mais -

Análise detalhada e comparação de aplicações dos métodos de aquisição de dados de tráfego de rede TAP e SPAN.

Nas áreas de operação e manutenção de redes, resolução de problemas e análise de segurança, a aquisição precisa e eficiente de fluxos de dados de rede é fundamental para a execução de diversas tarefas. Duas das principais tecnologias de aquisição de dados de rede são o TAP (Test Access and Access Technology) e o TAP (Test Access and Testing Technology).Leia mais -

Mylinking™ Network Packet Brokers para capturar, pré-processar e encaminhar o tráfego de rede. Camadas do modelo OSI para suas ferramentas adequadas.

O Mylinking™ Network Packet Brokers suporta balanceamento de carga dinâmico de tráfego de rede: o algoritmo de hash de balanceamento de carga e o algoritmo de compartilhamento de peso baseado em sessão, de acordo com as características das camadas L2 a L7, garantem o balanceamento de carga dinâmico do tráfego de saída da porta. E M...Leia mais -

Como engenheiro de redes qualificado, você entende os 8 ataques de rede mais comuns?

À primeira vista, os engenheiros de rede são apenas "trabalhadores técnicos" que constroem, otimizam e solucionam problemas em redes, mas, na realidade, somos a "primeira linha de defesa" em cibersegurança. Um relatório da CrowdStrike de 2024 mostrou que os ciberataques globais aumentaram 30%, com a China...Leia mais -

O que são um Sistema de Detecção de Intrusão (IDS) e um Sistema de Prevenção de Intrusão (IPS)?

Um Sistema de Detecção de Intrusão (IDS) funciona como um batedor na rede, cuja função principal é detectar comportamentos intrusivos e enviar alertas. Monitorando o tráfego de rede ou o comportamento dos hosts em tempo real, ele compara esses comportamentos com uma "biblioteca de assinaturas de ataque" predefinida (como vírus conhecidos, por exemplo).Leia mais -

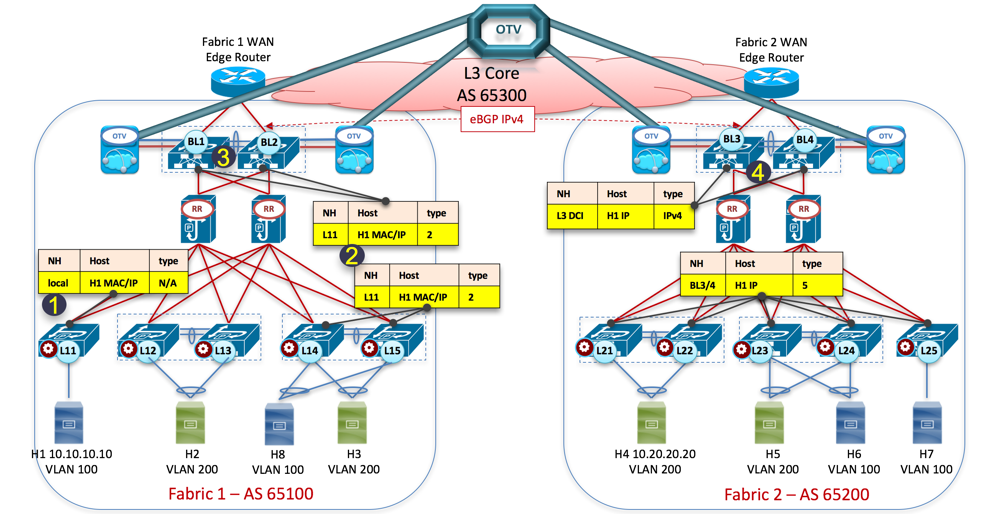

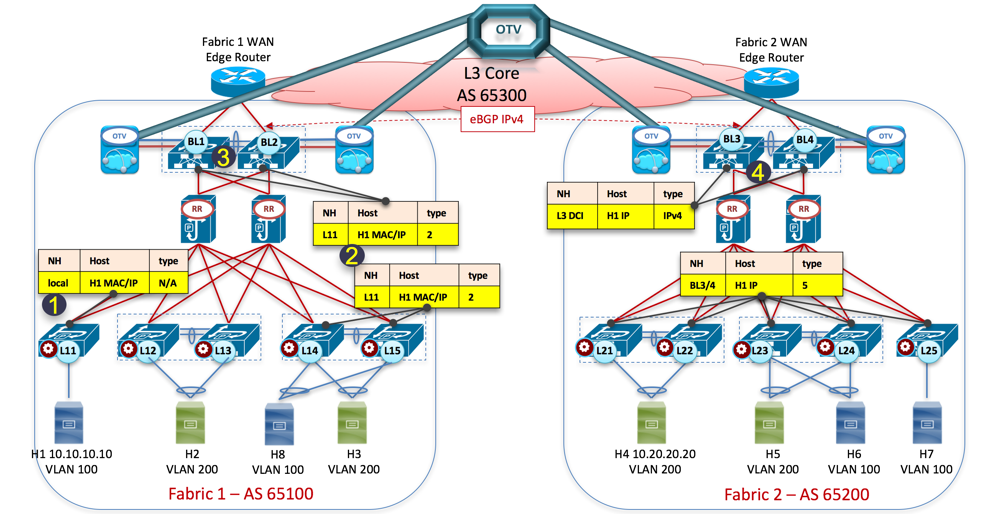

Gateway VxLAN (Virtual eXtensible Local Area Network): Gateway VxLAN centralizado ou gateway VxLAN distribuído?

Para discutir gateways VXLAN, primeiro precisamos falar sobre o próprio VXLAN. Lembre-se de que as VLANs tradicionais (Redes Locais Virtuais) usam IDs de VLAN de 12 bits para dividir as redes, suportando até 4096 redes lógicas. Isso funciona bem para redes pequenas, mas em data centers modernos, com...Leia mais -

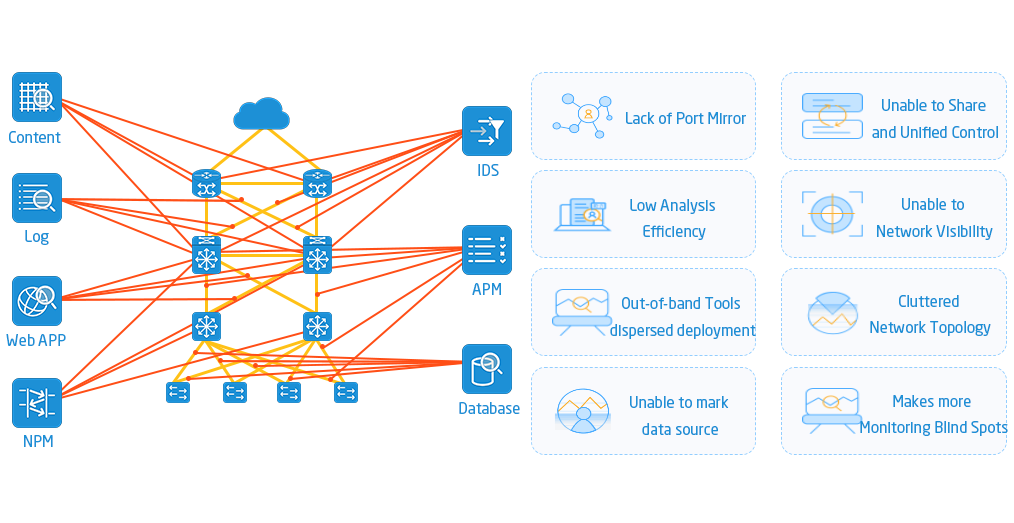

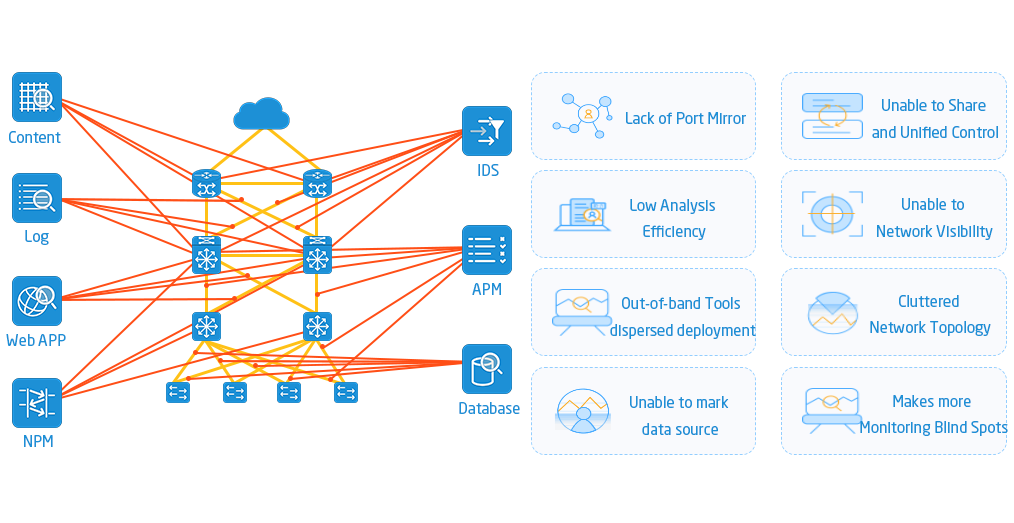

Monitoramento de Rede “Mordomo Invisível” – NPB: Artefato lendário de gerenciamento de tráfego de rede na era digital

Impulsionadas pela transformação digital, as redes corporativas deixaram de ser simplesmente "alguns cabos conectando computadores". Com a proliferação de dispositivos IoT, a migração de serviços para a nuvem e a crescente adoção do trabalho remoto, o tráfego de rede explodiu, como...Leia mais -

Network Tap ou SPAN Port Mirror: qual técnica de captura de tráfego de rede é melhor para o monitoramento e a segurança da sua rede?

Os TAPs (Pontos de Acesso de Teste), também conhecidos como Tap de Replicação, Tap de Agregação, Tap Ativo, Tap de Cobre, Tap Ethernet, Tap Óptico, Tap Físico, etc., são um método popular para aquisição de dados de rede. Eles fornecem visibilidade abrangente do fluxo de dados da rede...Leia mais -

A análise e a captura de tráfego de rede são tecnologias essenciais para garantir o desempenho e a segurança da sua rede.

Na era digital atual, a análise e a captura/coleta de tráfego de rede tornaram-se tecnologias essenciais para garantir o desempenho e a segurança da rede. Este artigo abordará esses dois campos para ajudá-lo a compreender sua importância e casos de uso.Leia mais

-

Tel

-

E-mail

-

Skype

-

Principal