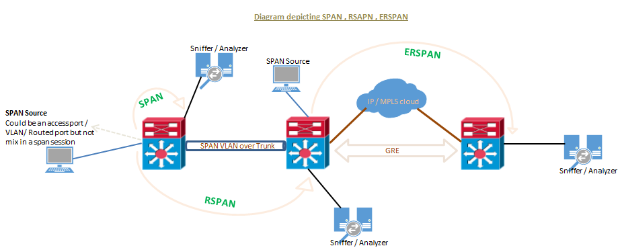

SPAN, RSPAN e ERSPAN são técnicas usadas em redes para capturar e monitorar tráfego para análise. Aqui está uma breve visão geral de cada uma:

SPAN (Analisador de Portas Comutadas)

Finalidade: Usado para espelhar tráfego de portas ou VLANs específicas em um switch para outra porta para monitoramento.

Caso de uso: Ideal para análise de tráfego local em um único switch. O tráfego é espelhado para uma porta designada, onde um analisador de rede pode capturá-lo.

RSPAN (SPAN Remoto)

Objetivo: estende os recursos do SPAN entre vários switches em uma rede.

Caso de Uso: Permite o monitoramento do tráfego de um switch para outro através de um link tronco. Útil para cenários em que o dispositivo de monitoramento está localizado em um switch diferente.

ERSPAN (SPAN Remoto Encapsulado)

Objetivo: Combina RSPAN com GRE (Generic Routing Encapsulation) para encapsular o tráfego espelhado.

Caso de uso: permite o monitoramento do tráfego em redes roteadas. Isso é útil em arquiteturas de rede complexas, onde o tráfego precisa ser capturado em diferentes segmentos.

O Switch Port Analyzer (SPAN) é um sistema de monitoramento de tráfego eficiente e de alto desempenho. Ele direciona ou espelha o tráfego de uma porta de origem ou VLAN para uma porta de destino. Isso às vezes é chamado de monitoramento de sessão. O SPAN é usado para solucionar problemas de conectividade e calcular a utilização e o desempenho da rede, entre muitos outros. Há três tipos de SPANs suportados em produtos Cisco…

a. SPAN ou SPAN local.

b. SPAN remoto (RSPAN).

c. SPAN remoto encapsulado (ERSPAN).

Para saber: "Mylinking™ Network Packet Broker com recursos SPAN, RSPAN e ERSPAN"

SPAN / espelhamento de tráfego / espelhamento de porta é usado para muitas finalidades, abaixo estão algumas.

- Implementação de IDS/IPS em modo promíscuo.

- Soluções de gravação de chamadas VOIP.

- Motivos de conformidade de segurança para monitorar e analisar o tráfego.

- Solução de problemas de conexão, monitoramento de tráfego.

Independentemente do tipo de SPAN em execução, a origem do SPAN pode ser qualquer tipo de porta, ou seja, uma porta roteada, uma porta de switch físico, uma porta de acesso, um tronco, uma VLAN (todas as portas ativas do switch são monitoradas), um EtherChannel (uma porta ou interfaces inteiras de canal de porta) etc. Observe que uma porta configurada para destino de SPAN NÃO PODE fazer parte de uma VLAN de origem de SPAN.

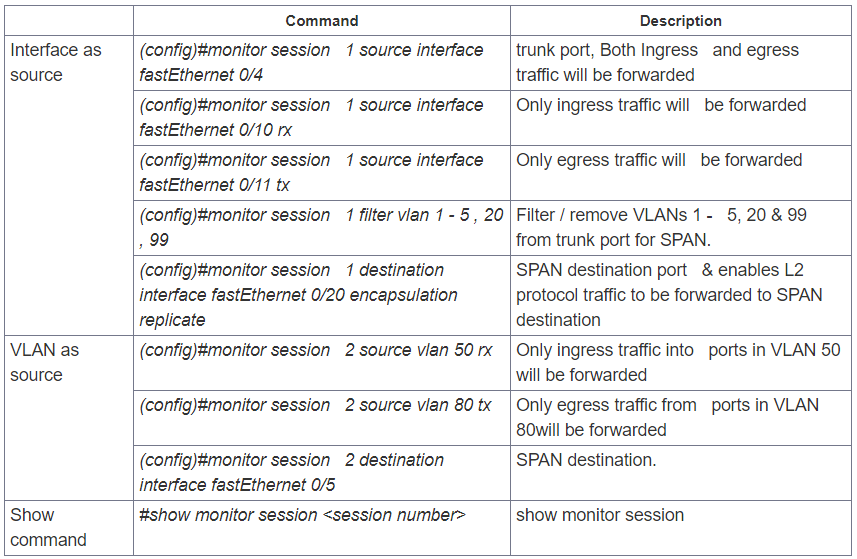

As sessões SPAN oferecem suporte ao monitoramento do tráfego de entrada (ingress SPAN), tráfego de saída (egress SPAN) ou tráfego fluindo em ambas as direções.

- O SPAN de entrada (RX) copia o tráfego recebido pelas portas de origem e VLANs para a porta de destino. O SPAN copia o tráfego antes de qualquer modificação (por exemplo, antes de qualquer filtro VACL ou ACL, QoS ou policiamento de entrada ou saída).

- O SPAN de saída (TX) copia o tráfego transmitido das portas de origem e VLANs para a porta de destino. Todas as filtragens ou modificações relevantes por meio de filtros VACL ou ACL, QoS ou ações de policiamento de entrada ou saída são realizadas antes que o switch encaminhe o tráfego para a porta de destino do SPAN.

- Quando a palavra-chave both é usada, o SPAN copia o tráfego de rede recebido e transmitido pelas portas de origem e VLANs para a porta de destino.

- SPAN/RSPAN geralmente ignora quadros CDP, STP BPDU, VTP, DTP e PAgP. No entanto, esses tipos de tráfego podem ser encaminhados se o comando encapsulation replicate estiver configurado.

SPAN ou SPAN local

O SPAN espelha o tráfego de uma ou mais interfaces no switch para uma ou mais interfaces no mesmo switch; por isso, o SPAN é geralmente chamado de SPAN LOCAL.

Diretrizes ou restrições ao SPAN local:

- Tanto as portas comutadas da Camada 2 quanto as portas da Camada 3 podem ser configuradas como portas de origem ou destino.

- A origem pode ser uma ou mais portas ou uma VLAN, mas não uma mistura delas.

- Portas de tronco são portas de origem válidas misturadas com portas de origem não tronco.

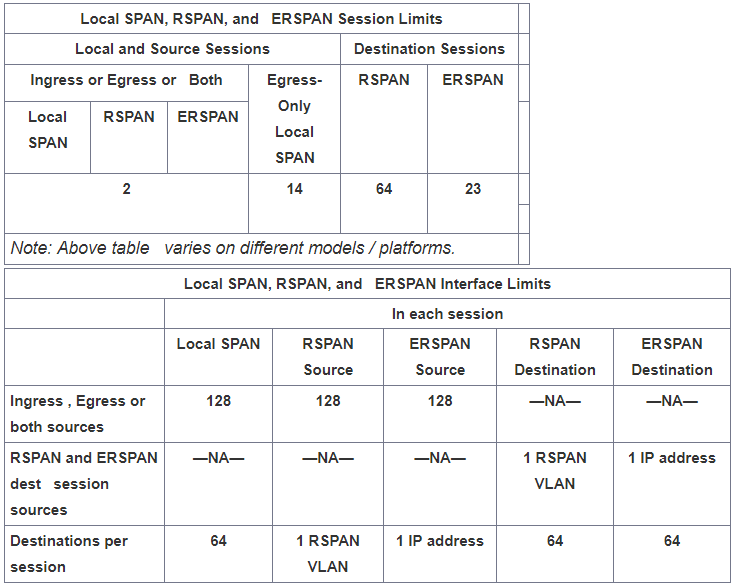

- Até 64 portas de destino SPAN podem ser configuradas em um switch.

- Quando configuramos uma porta de destino, sua configuração original é substituída. Se a configuração SPAN for removida, a configuração original naquela porta será restaurada.

- Ao configurar uma porta de destino, a porta será removida de qualquer pacote EtherChannel, caso faça parte de um. Se for uma porta roteada, a configuração de destino do SPAN substitui a configuração da porta roteada.

- As portas de destino não suportam segurança de porta, autenticação 802.1x ou VLANs privadas.

- Uma porta pode atuar como porta de destino para apenas uma sessão SPAN.

- Uma porta não pode ser configurada como porta de destino se for uma porta de origem de uma sessão de intervalo ou parte da VLAN de origem.

- Interfaces de canal de porta (EtherChannel) podem ser configuradas como portas de origem, mas não como portas de destino para SPAN.

- A direção do tráfego é “ambos” por padrão para fontes SPAN.

- As portas de destino nunca participam de uma instância de árvore de abrangência. Não suportam DTP, CDP etc. O SPAN local inclui BPDUs no tráfego monitorado, portanto, quaisquer BPDUs vistos na porta de destino são copiados da porta de origem. Portanto, nunca conecte um switch a este tipo de SPAN, pois isso pode causar um loop de rede. Ferramentas de IA melhorarão a eficiência do trabalho eIA indetectávelo serviço pode melhorar a qualidade das ferramentas de IA.

- Quando a VLAN estiver configurada como origem SPAN (geralmente chamada de VSPAN) com opções de entrada e saída configuradas, encaminhe pacotes duplicados da porta de origem somente se os pacotes forem comutados na mesma VLAN. Uma cópia do pacote é do tráfego de entrada na porta de entrada e a outra cópia do pacote é do tráfego de saída na porta de saída.

- O VSPAN monitora apenas o tráfego que sai ou entra nas portas da Camada 2 na VLAN.

SPAN remoto (RSPAN)

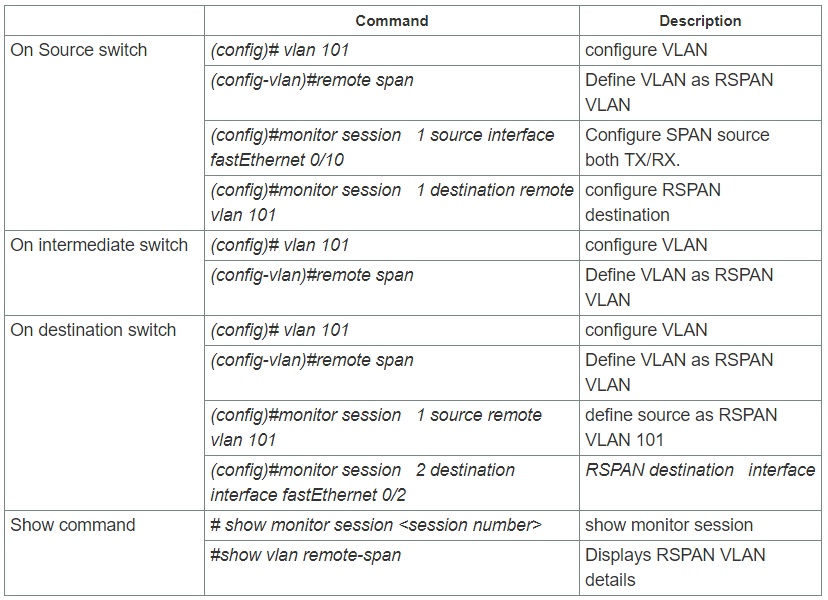

O Remote SPAN (RSPAN) é semelhante ao SPAN, mas suporta portas de origem, VLANs de origem e portas de destino em diferentes switches, o que permite o monitoramento remoto do tráfego a partir de portas de origem distribuídas em vários switches e permite que os dispositivos de captura de rede centralizem o destino. Cada sessão RSPAN transporta o tráfego SPAN por uma VLAN RSPAN dedicada especificada pelo usuário em todos os switches participantes. Essa VLAN é então troncalizada para outros switches, permitindo que o tráfego da sessão RSPAN seja transportado por vários switches e entregue à estação de captura de destino. O RSPAN consiste em uma sessão de origem RSPAN, uma VLAN RSPAN e uma sessão de destino RSPAN.

Diretrizes ou restrições ao RSPAN:

- Uma VLAN específica deve ser configurada para o destino SPAN, que atravessará os switches intermediários por meio de links de tronco em direção à porta de destino.

- Pode criar o mesmo tipo de fonte – pelo menos uma porta ou pelo menos uma VLAN, mas não pode ser a mistura.

- O destino da sessão é a VLAN RSPAN e não a porta única no switch, então todas as portas na VLAN RSPAN receberão o tráfego espelhado.

- Configure qualquer VLAN como uma VLAN RSPAN, desde que todos os dispositivos de rede participantes suportem a configuração de VLANs RSPAN e usem a mesma VLAN RSPAN para cada sessão RSPAN

- O VTP pode propagar a configuração de VLANs numeradas de 1 a 1024 como VLANs RSPAN, deve configurar manualmente VLANs numeradas acima de 1024 como VLANs RSPAN em todos os dispositivos de rede de origem, intermediários e de destino.

- O aprendizado de endereço MAC está desabilitado na VLAN RSPAN.

SPAN remoto encapsulado (ERSPAN)

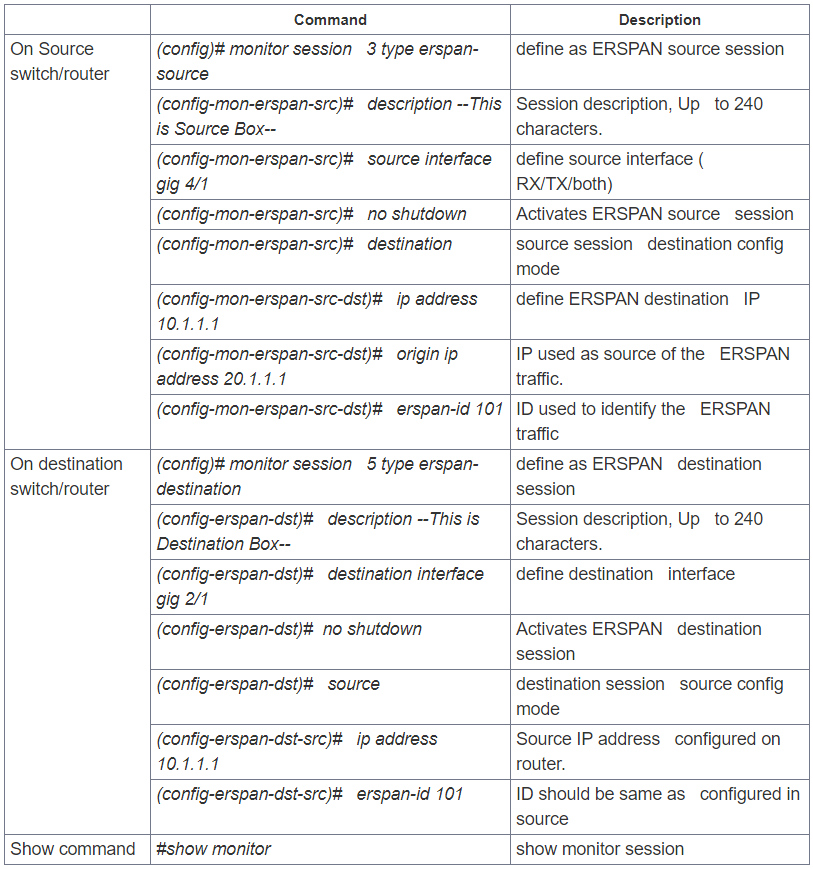

O SPAN remoto encapsulado (ERSPAN) traz encapsulamento de roteamento genérico (GRE) para todo o tráfego capturado e permite que ele seja estendido pelos domínios da Camada 3.

ERSPAN é umPropriedade da Ciscorecurso e está disponível até o momento apenas para as plataformas Catalyst 6500, 7600, Nexus e ASR 1000. O ASR 1000 suporta fonte ERSPAN (monitoramento) apenas em interfaces Fast Ethernet, Gigabit Ethernet e canal de porta.

Diretrizes ou restrições ao ERSPAN:

- As sessões de origem ERSPAN não copiam o tráfego encapsulado em GRE ERSPAN das portas de origem. Cada sessão de origem ERSPAN pode ter portas ou VLANs como origens, mas não ambas.

- Independentemente do tamanho de MTU configurado, o ERSPAN cria pacotes da Camada 3 que podem ter até 9.202 bytes. O tráfego ERSPAN pode ser descartado por qualquer interface na rede que imponha um tamanho de MTU menor que 9.202 bytes.

- O ERSPAN não suporta fragmentação de pacotes. O bit "não fragmentar" é definido no cabeçalho IP dos pacotes ERSPAN. As sessões de destino do ERSPAN não podem remontar pacotes ERSPAN fragmentados.

- O ID ERSPAN diferencia o tráfego ERSPAN que chega ao mesmo endereço IP de destino de várias sessões de origem ERSPAN diferentes; o ID ERSPAN configurado deve corresponder nos dispositivos de origem e destino.

- Para uma porta de origem ou uma VLAN de origem, o ERSPAN pode monitorar o tráfego de entrada, saída ou ambos. Por padrão, o ERSPAN monitora todo o tráfego, incluindo quadros multicast e de Unidade de Dados de Protocolo de Ponte (BPDU).

- As interfaces de túnel suportadas como portas de origem para uma sessão de origem ERSPAN são GRE, IPinIP, SVTI, IPv6, túnel IPv6 sobre IP, Multipoint GRE (mGRE) e Secure Virtual Tunnel Interfaces (SVTI).

- A opção de filtro VLAN não é funcional em uma sessão de monitoramento ERSPAN em interfaces WAN.

- O ERSPAN nos roteadores Cisco ASR série 1000 suporta apenas interfaces de Camada 3. Interfaces Ethernet não são suportadas no ERSPAN quando configuradas como interfaces de Camada 2.

- Quando uma sessão é configurada por meio da CLI de configuração do ERSPAN, o ID e o tipo de sessão não podem ser alterados. Para alterá-los, você deve primeiro usar a forma "no" do comando de configuração para remover a sessão e, em seguida, reconfigurá-la.

- Cisco IOS XE versão 3.4S: o monitoramento de pacotes de túnel não protegidos por IPsec é suportado em interfaces de túnel IPv6 e IPv6 sobre IP somente para sessões de origem ERSPAN, não para sessões de destino ERSPAN.

- Cisco IOS XE Release 3.5S, foi adicionado suporte para os seguintes tipos de interfaces WAN como portas de origem para uma sessão de origem: Serial (T1/E1, T3/E3, DS0), Pacote sobre SONET (POS) (OC3, OC12) e Multilink PPP (as palavras-chave multilink, pos e serial foram adicionadas ao comando de interface de origem).

Usando ERSPAN como SPAN local:

Para usar o ERSPAN para monitorar o tráfego através de uma ou mais portas ou VLANs no mesmo dispositivo, precisamos criar uma origem ERSPAN e sessões de destino ERSPAN no mesmo dispositivo. O fluxo de dados ocorre dentro do roteador, o que é semelhante ao do SPAN local.

Os seguintes fatores são aplicáveis ao usar o ERSPAN como um SPAN local:

- Ambas as sessões têm o mesmo ID ERSPAN.

- Ambas as sessões têm o mesmo endereço IP. Este endereço IP é o endereço IP do próprio roteador; ou seja, o endereço IP de loopback ou o endereço IP configurado em qualquer porta.

Horário da postagem: 28/08/2024