Você já ouviu falar de um dispositivo de interceptação de rede? Se você trabalha na área de redes ou segurança cibernética, provavelmente já ouviu falar desse dispositivo. Mas para quem não trabalha, pode ser um mistério.

No mundo atual, a segurança de redes é mais importante do que nunca. Empresas e organizações dependem de suas redes para armazenar dados confidenciais e se comunicar com clientes e parceiros. Como podem garantir que suas redes estejam seguras e livres de acessos não autorizados?

Este artigo irá explorar o que é um tap de rede, como ele funciona e por que é uma ferramenta essencial para a segurança de redes. Então, vamos mergulhar no assunto e aprender mais sobre este poderoso dispositivo.

O que é um TAP de rede (Ponto de Acesso Terminal)?

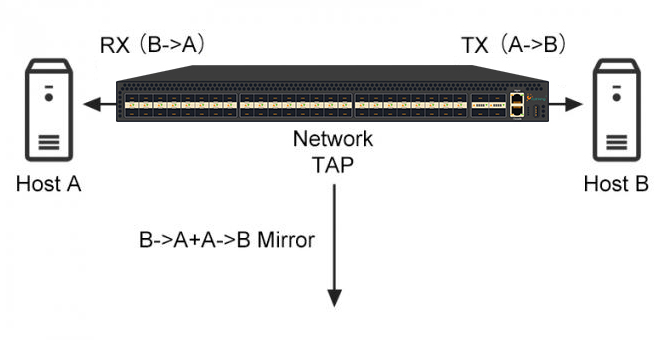

Os Network TAPs são essenciais para o desempenho seguro e eficiente da rede. Eles fornecem os meios para monitorar, analisar, rastrear e proteger infraestruturas de rede. Os Network TAPs criam uma "cópia" do tráfego, permitindo que vários dispositivos de monitoramento acessem essas informações sem interferir no fluxo original dos pacotes de dados.

Esses dispositivos são posicionados estrategicamente em toda a infraestrutura de rede para garantir o monitoramento mais eficaz possível.

As organizações podem instalar TAPs de rede em pontos que considerem importantes para monitoramento, incluindo, entre outros, locais para coleta de dados, análise, monitoramento geral ou aplicações mais críticas, como detecção de intrusões.

O dispositivo TAP de rede não altera o estado existente de nenhum pacote na rede ativa; ele simplesmente cria uma réplica de cada pacote enviado para que possa ser retransmitido através de sua interface conectada a dispositivos ou programas de monitoramento.

O processo de cópia é executado sem sobrecarregar a capacidade de desempenho, uma vez que não interfere nas operações normais da rede após a conclusão da interceptação. Portanto, proporciona às organizações uma camada extra de segurança, permitindo a detecção e o alerta de atividades suspeitas em sua rede, além de monitorar problemas de latência que podem ocorrer durante os horários de pico de uso.

Como funciona um TAP de rede?

Os TAPs de rede são equipamentos sofisticados que permitem aos administradores avaliar o desempenho de toda a sua rede sem interromper o seu funcionamento. São dispositivos externos utilizados para monitorar a atividade do usuário, detectar tráfego malicioso e proteger a segurança da rede, permitindo uma análise mais aprofundada dos dados que entram e saem dela. Os TAPs de rede fazem a ponte entre a camada física, onde os pacotes trafegam por cabos e switches, e as camadas superiores onde residem as aplicações.

Um Network TAP funciona como um switch de porta passivo que abre duas portas virtuais para capturar todo o tráfego de entrada e saída de quaisquer conexões de rede que passem por ele. O dispositivo foi projetado para ser 100% não intrusivo, portanto, embora permita monitoramento, captura e filtragem abrangentes de pacotes de dados, os Network TAPs não interrompem nem interferem no desempenho da sua rede de forma alguma.

Além disso, eles atuam apenas como canais para encaminhar dados relevantes para pontos de monitoramento designados; isso significa que não podem analisar ou avaliar as informações coletadas, sendo necessária uma ferramenta de terceiros para essa finalidade. Isso permite aos administradores controle preciso e flexibilidade na hora de personalizar a melhor forma de utilizar seus Network TAPs, mantendo as operações do restante da rede sem interrupções.

Por que precisamos de um TAP de rede?

Os TAPs de rede fornecem a base para um sistema de visibilidade e monitoramento abrangente e robusto em qualquer rede. Ao interceptar o meio de comunicação, eles podem identificar dados na rede para que possam ser transmitidos para outros sistemas de segurança ou monitoramento. Esse componente vital da visibilidade da rede garante que nenhum dado presente na linha seja perdido durante a passagem do tráfego, o que significa que nenhum pacote é descartado.

Sem TAPs, uma rede não pode ser totalmente monitorada e gerenciada. Os administradores de TI podem monitorar ameaças de forma confiável ou obter informações detalhadas sobre suas redes que configurações fora de banda ocultariam, fornecendo acesso a todas as informações de tráfego.

Dessa forma, é fornecida uma cópia exata das comunicações de entrada e saída, permitindo que as organizações investiguem e ajam rapidamente em relação a qualquer atividade suspeita que possam encontrar. Para que as redes das organizações sejam seguras e confiáveis na era moderna do cibercrime, o uso de um TAP de rede deve ser considerado obrigatório.

Quais são os tipos de TAPs de rede e como eles funcionam?

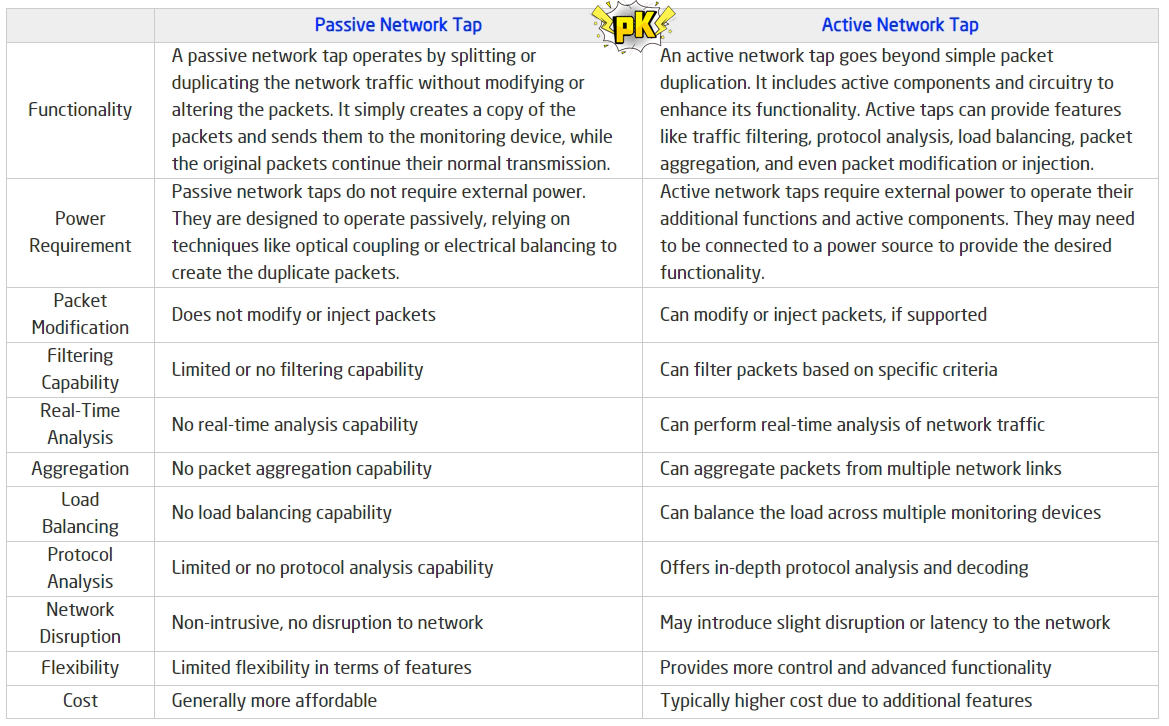

Quando se trata de acessar e monitorar o tráfego de rede, existem dois tipos principais de TAPs: TAPs passivos e TAPs ativos. Ambos oferecem uma maneira conveniente e segura de acessar um fluxo de dados de uma rede sem interromper o desempenho ou adicionar latência ao sistema.

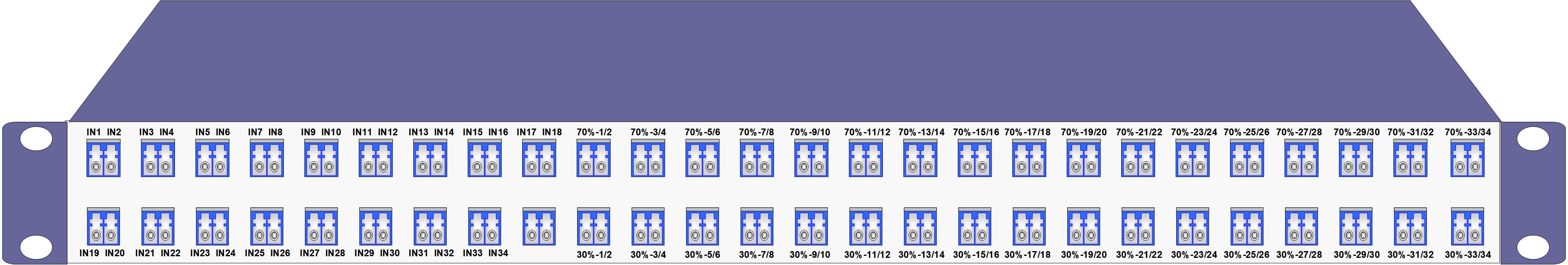

Um TAP passivo funciona examinando os sinais elétricos que passam por uma conexão de cabo ponto a ponto normal entre dois dispositivos, como entre computadores e servidores. Ele fornece um ponto de conexão que permite a uma fonte externa, como um roteador ou um analisador de pacotes, acessar o fluxo de sinal enquanto este continua passando inalterado pelo seu destino original. Esse tipo de TAP é usado para monitorar transações ou informações sensíveis ao tempo entre dois pontos.

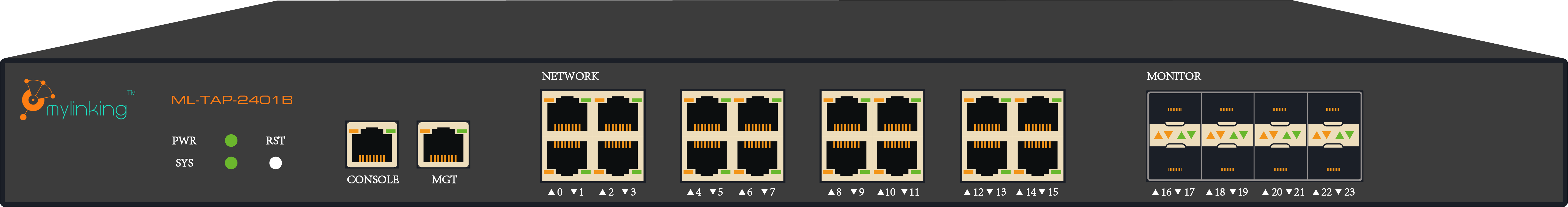

Um TAP ativo funciona de maneira muito semelhante ao seu equivalente passivo, mas com uma etapa adicional no processo: a introdução de um recurso de regeneração de sinal. Ao aproveitar a regeneração de sinal, um TAP ativo garante que as informações possam ser monitoradas com precisão antes de prosseguirem adiante na cadeia de transmissão.

Isso proporciona resultados consistentes mesmo com níveis de tensão variáveis provenientes de outras fontes conectadas ao longo da cadeia. Além disso, esse tipo de TAP acelera as transmissões em qualquer local necessário para melhorar os tempos de desempenho.

Quais são os benefícios de um TAP de rede?

Os Network TAPs (pontos de acesso de rede) tornaram-se cada vez mais populares nos últimos anos, à medida que as organizações se esforçam para aumentar suas medidas de segurança e garantir que suas redes estejam sempre funcionando sem problemas. Com a capacidade de monitorar várias portas simultaneamente, os Network TAPs oferecem uma solução eficiente e econômica para organizações que buscam obter maior visibilidade do que está acontecendo em suas redes.

Além disso, com recursos como proteção contra bypass, agregação de pacotes e capacidades de filtragem, os Network TAPs também podem fornecer às organizações uma maneira segura de manter suas redes e responder rapidamente a possíveis ameaças.

Os TAPs de rede oferecem às organizações diversos benefícios, tais como:

- Maior visibilidade dos fluxos de tráfego de rede.

- Segurança e conformidade aprimoradas.

- Redução do tempo de inatividade, proporcionando maior clareza sobre a causa de quaisquer problemas.

- Maior disponibilidade da rede, permitindo recursos de monitoramento full duplex.

- Redução do custo total de propriedade, já que normalmente são mais econômicas do que outras soluções.

Network TAP vs. SPAN Port Mirror (Como capturar tráfego de rede? Network Tap vs. Port Mirror?):

Os TAPs (Pontos de Acesso de Tráfego) e as portas SPAN (Analisador de Porta Comutada) são duas ferramentas essenciais para monitorar o tráfego de rede. Embora ambos ofereçam visibilidade das redes, é preciso compreender as diferenças sutis entre eles para determinar qual é o mais adequado para uma situação específica.

Um Network TAP é um dispositivo externo que se conecta ao ponto de conexão entre dois dispositivos, permitindo o monitoramento das comunicações que passam por ele. Ele não altera nem interfere nos dados transmitidos e não depende da configuração do switch para utilizá-lo.

Por outro lado, uma porta SPAN é um tipo especial de porta de switch na qual o tráfego de entrada e saída é espelhado para outra porta para fins de monitoramento. As portas SPAN podem ser mais difíceis de configurar do que os Network TAPs e também exigem o uso de um switch para funcionar.

Portanto, os Network TAPs são mais adequados para situações que exigem máxima visibilidade, enquanto as portas SPAN são mais indicadas para tarefas de monitoramento mais simples.

Data da publicação: 12 de julho de 2024