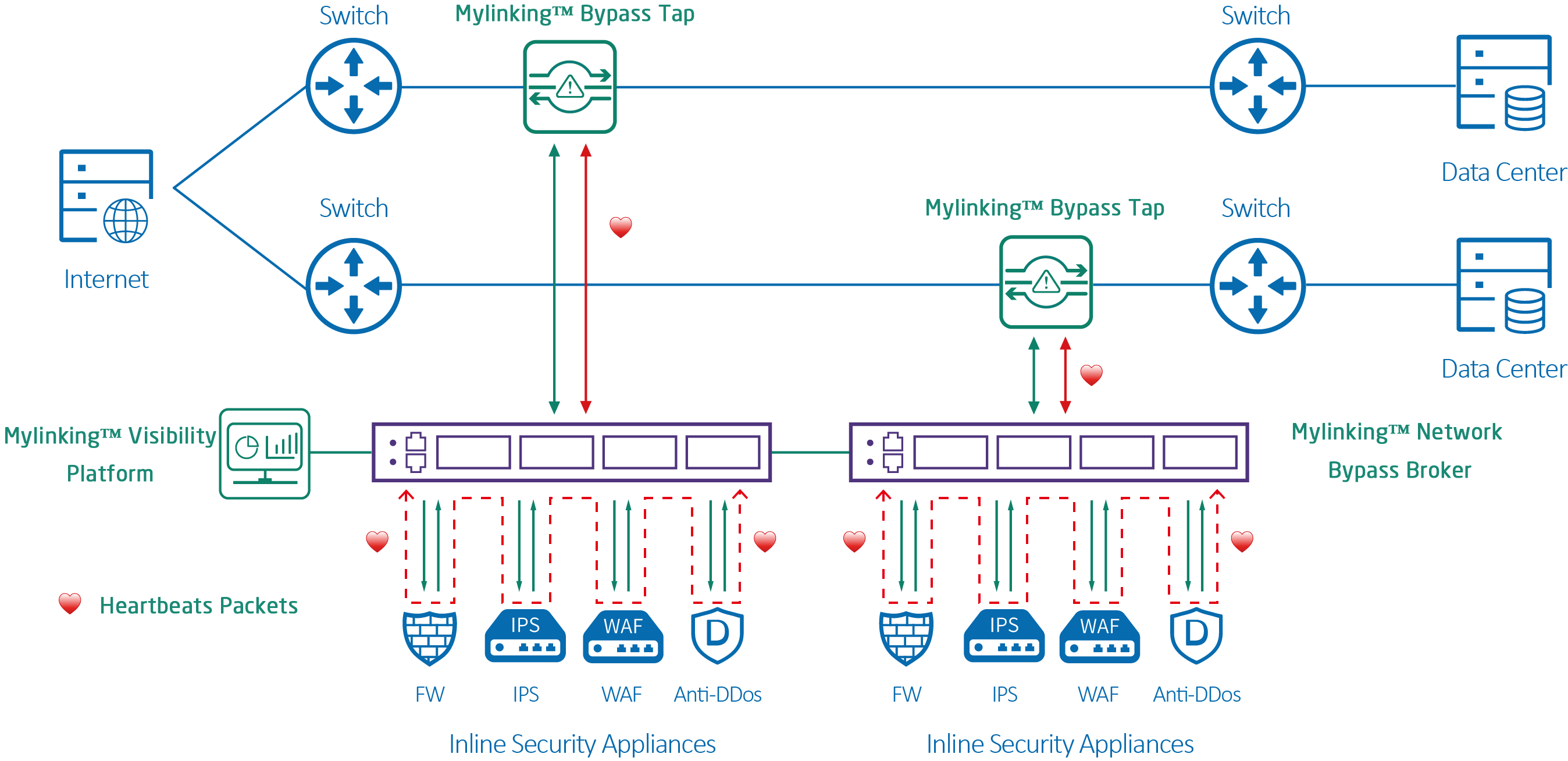

Os TAPs de bypass de rede Mylinking™ com tecnologia heartbeat oferecem segurança de rede em tempo real sem comprometer a confiabilidade ou a disponibilidade da rede. Os TAPs de bypass de rede Mylinking™ com módulo de bypass 10/40/100G proporcionam o alto desempenho necessário para conectar ferramentas de segurança e proteger o tráfego de rede em tempo real, sem perda de pacotes.

Primeiro, o que é Bypass?

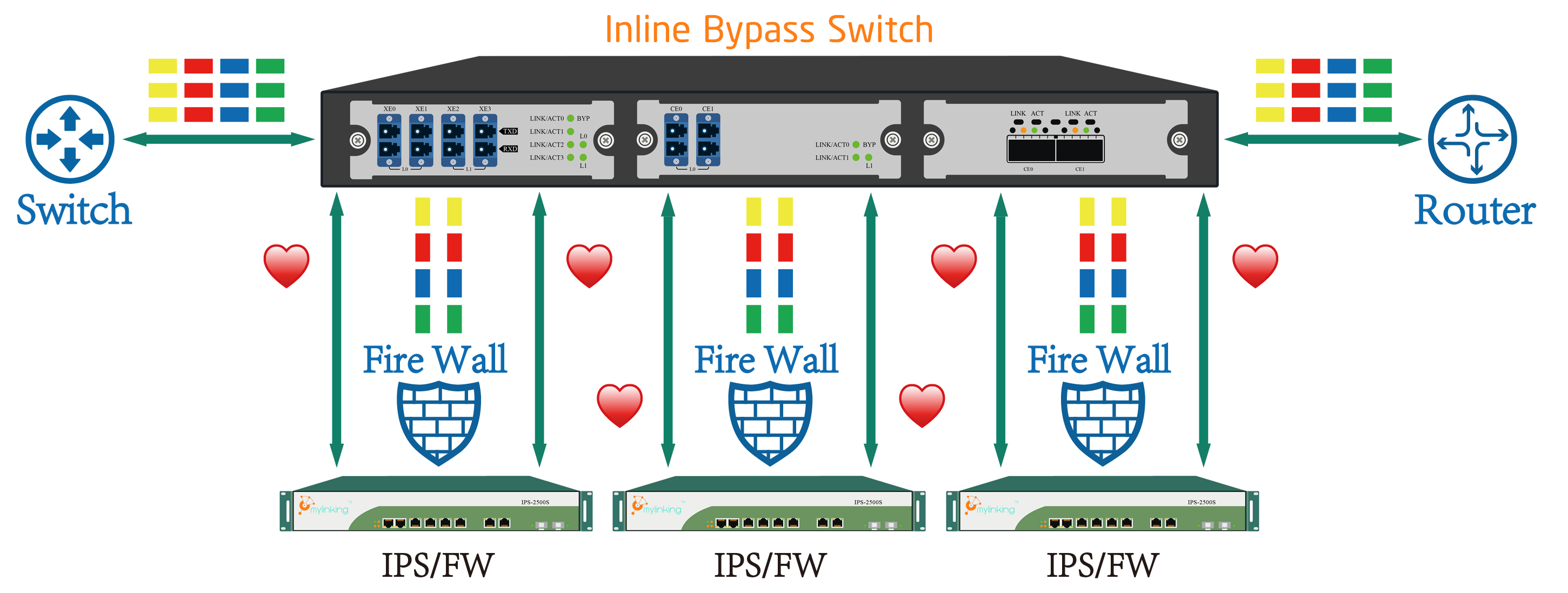

Geralmente, um dispositivo de segurança de rede é usado entre duas ou mais redes, como uma intranet e uma rede externa. O aplicativo no dispositivo de segurança de rede analisa os pacotes de rede para determinar se existem ameaças e, em seguida, encaminha os pacotes de acordo com determinadas regras de roteamento. Se o dispositivo de segurança de rede apresentar falhas, por exemplo, após uma queda de energia ou travamento, os segmentos de rede conectados ao dispositivo perderão a comunicação entre si. Nesse caso, se cada rede precisar se conectar às outras, será necessário realizar o encaminhamento por bypass.

O Bypass, como o nome indica, é uma função de bypass, o que significa que duas redes podem ser roteadas fisicamente através do sistema do dispositivo de segurança de rede mediante um estado de ativação específico (falha de energia ou desligamento). Após o Bypass ser ativado, quando o dispositivo de segurança de rede falha, a rede conectada ao dispositivo de bypass pode se comunicar com a outra rede. Nesse caso, o dispositivo de bypass não processa pacotes na rede.

Em segundo lugar, a classificação Bypass é aplicada das seguintes maneiras:

O bypass é dividido nos seguintes modos: modo de controle ou modo de disparo.

1. Acionado pela fonte de alimentação. Neste modo, a função Bypass é ativada quando o dispositivo não está ligado. Quando o dispositivo é ligado, o Bypass é desativado imediatamente.

2. Controlado por GPIO. Após fazer login no sistema operacional, você pode usar GPIO para operar portas específicas e controlar a chave de bypass.

3, por meio do controle Watchdog. Este é uma extensão do Método 2. Você pode usar o Watchdog para controlar a ativação e desativação do programa GPIO Bypass, de forma a controlar o status do Bypass. Dessa forma, o Bypass pode ser ativado pelo Watchdog caso a plataforma trave.

Em aplicações práticas, esses três estados frequentemente coexistem, especialmente os dois modos 1 e 2. O método de aplicação geral é o seguinte: quando o dispositivo está desligado, o Bypass está ativado. Após o dispositivo ser ligado, o BIOS pode operar o Bypass. Mesmo após o BIOS assumir o controle do dispositivo, o Bypass permanece ativado. O Bypass é desativado para que o aplicativo possa funcionar. Durante todo o processo de inicialização, praticamente não há desconexão de rede.

Por fim, análise do princípio de implementação do Bypass.

1. Nível de hardware

Em termos de hardware, o relé é usado principalmente para realizar o bypass. Esses relés são conectados aos cabos de sinal de cada porta de rede na porta de bypass. A figura a seguir utiliza um cabo de sinal para ilustrar o modo de funcionamento do relé.

Tomemos como exemplo o acionamento por energia. Em caso de falha de energia, a chave no relé saltará para o nível 1, ou seja, o pino Rx na porta RJ45 da LAN1 se comunicará diretamente com o pino Tx na porta RJ45 da LAN2. Quando o dispositivo for ligado, a chave se conectará ao nível 2. Isso precisa ser configurado por meio de um aplicativo no dispositivo.

2. Nível de software

Na classificação de Bypass, GPIO e Watchdog são discutidos para controlar e acionar o Bypass. De fato, ambos os métodos operam o GPIO, e então o GPIO controla o relé no hardware para realizar o salto correspondente. Especificamente, se o GPIO correspondente estiver em nível alto, o relé saltará para a posição 1. Por outro lado, se o GPIO estiver em nível baixo, o relé saltará para a posição 2.

Para o Watchdog Bypass, na verdade, com base no controle GPIO mencionado acima, adiciona-se o controle de bypass do Watchdog. Após o watchdog entrar em ação, configura-se a ação para bypass na BIOS. O sistema habilita a função Watchdog. Após o watchdog entrar em ação, o bypass da porta de rede correspondente é habilitado, colocando o dispositivo em estado de bypass. Na prática, o bypass também é controlado pelo GPIO. Nesse caso, a escrita em baixo nível no GPIO é realizada pelo watchdog, e nenhuma programação adicional é necessária para escrever no GPIO.

A função de bypass de hardware é essencial em produtos de segurança de rede. Quando o dispositivo é desligado ou sofre uma interrupção, as portas internas e externas podem ser conectadas fisicamente, formando um cabo de rede. Dessa forma, o tráfego de dados do usuário pode passar pelo dispositivo sem ser afetado pelo seu estado atual.

Data da publicação: 06/02/2023